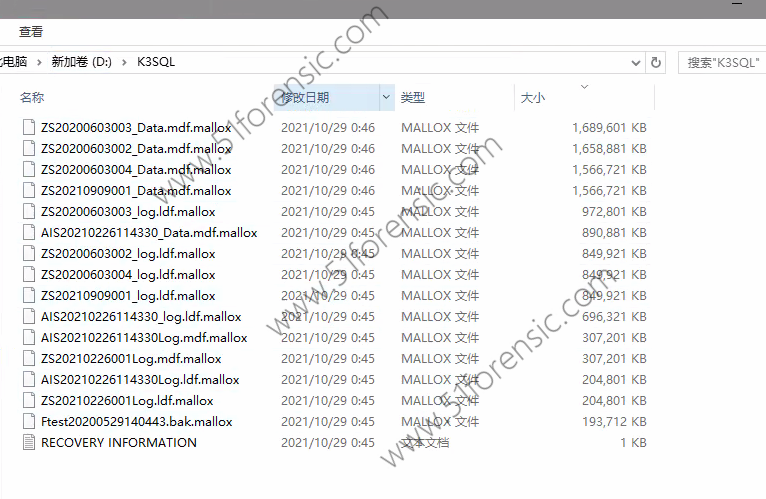

2021年10月30日,我司接到了深圳某集团的求助电话,称公司的一台服务器遭到勒索病毒攻击,金蝶系统、MES业务系统均无法正常使用,数据库文件全被加密,后缀名加上了.mallox。

经过客户同意,我们远程到客户的服务器查看中毒情况,客户的数据库文件共计15G左右。

该勒索病毒为2021年10月底刚刚出现的新型变种,加密算法变态,主要针对数据库以及公司核心服务器进行攻击, 被加密的文件后缀全部变为mallox的扩展名

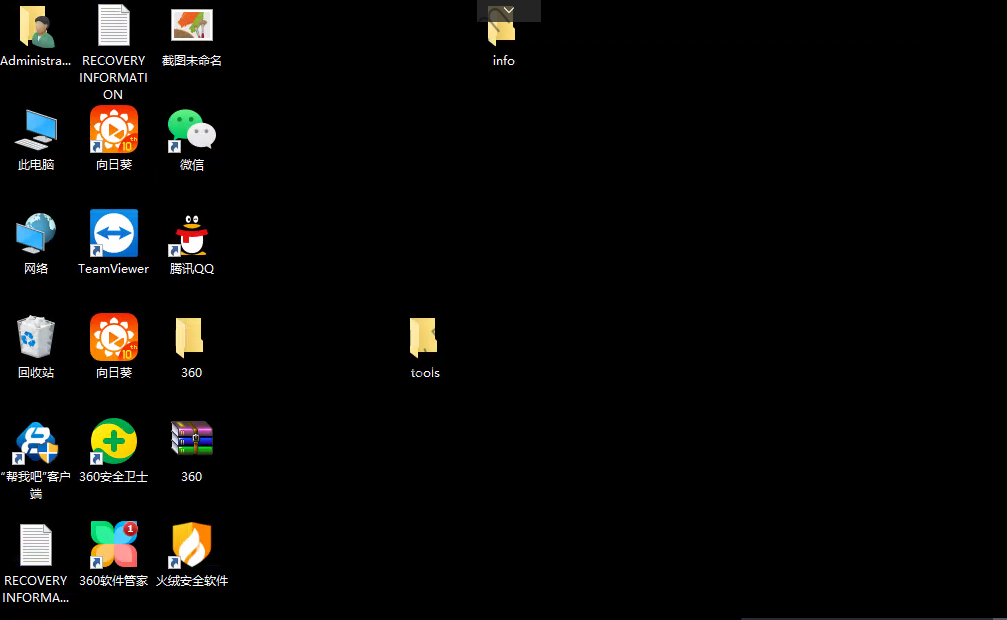

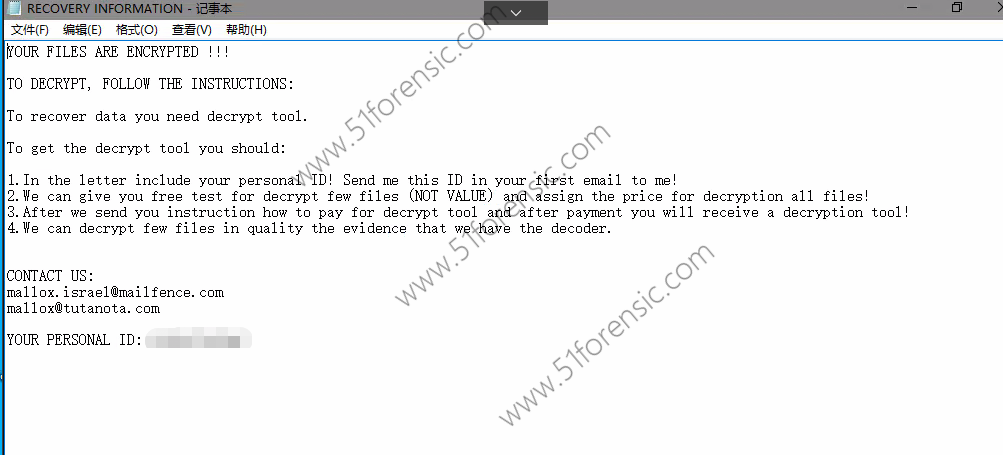

攻击完成后会在每个分区内形成 RECOVERY INFORMATION.TXT勒索信,但是在C盘形成的勒索信名称与其他分区不一样C盘的勒索信名称为HOW TO RECOVER!!

所有勒索信的内容是相同的。 勒索信邮箱为 mallox.israel@mailfence.com 以及 mallox@tutanota.com,每台机器有不同ID,黑客具体勒索赎金金额不详。 我司已可以成功恢复该类型勒索病毒。如果有中此类病毒的客户可直接与我们联系。

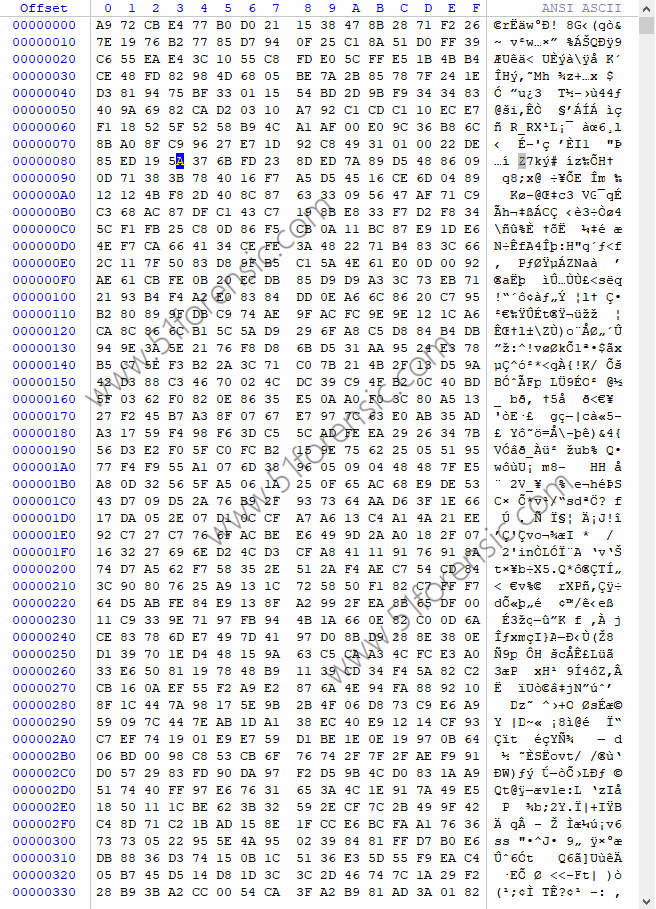

云天工程师对加密文件进行底层分析,因为已经处理过被mallox勒索病毒加密的恢复案例,效果都比较理想,因此我们确定可以恢复,给客户报价,客户接受。

随后云天工程师开始对数据进行恢复,经过努力工程师们成功把数据恢复出来,耗时8小时,完整度99%,搭建好环境后,客户远程到我们的机器上验证数据无误,我们将数据交付给客户,客户的业务系统恢复正常。

友情提醒:

1:重要数据及时备份;

2:定时对自己的局域网进行漏洞扫描,安全检测,修补漏洞

3: 不要一码通杀,所有服务器都采用一样的登录账号和密码是相当危险的

4:远程桌面端口非必要不要打开,如果外部厂商需要协助可采用其他远程方式。

5:核心数据可安装我司防勒索病毒系统,详询客服。安装后保证不会中毒。