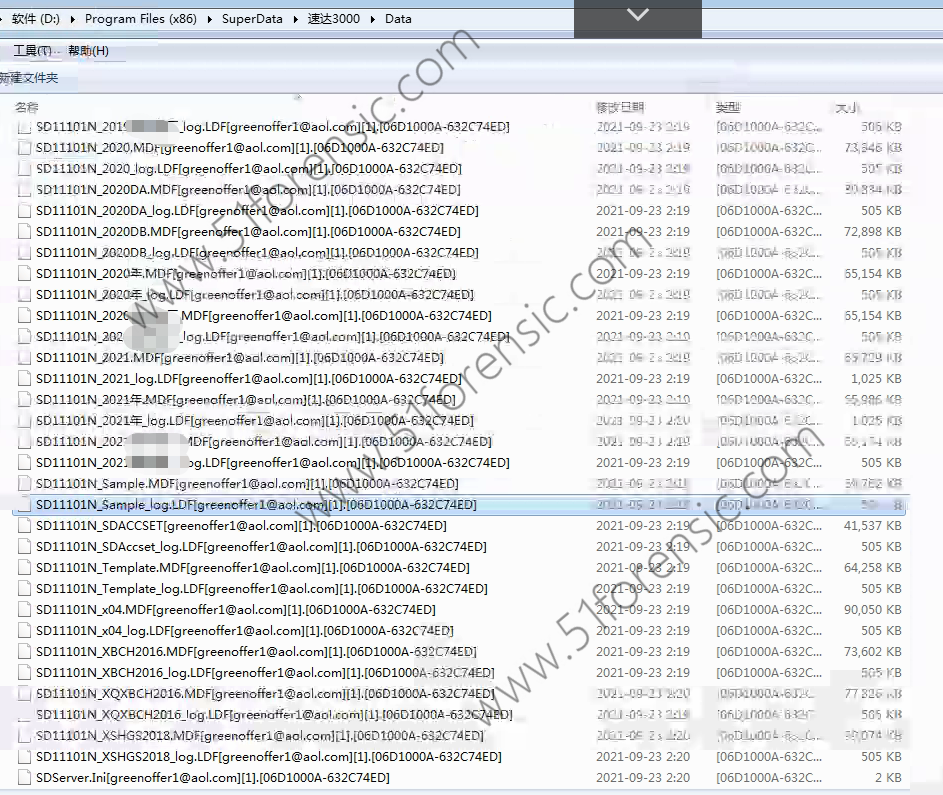

9月24日,我司接到河北某烟花爆竹公司的求助电话,该公司所使用的速达3000进销存管理系统被勒索病毒加密,文件后缀名变为[greenoffer1@aol.com][1].[06D1000A-632C74ED],如下图:

该勒索病毒属于crylock家族勒索病毒,在我们处理过的这种勒索病毒案例中,是有部分客户向黑客交付了赎金后依旧无法恢复数据,所以中了勒索病毒之后不要轻易向黑客交付赎金,这种类型的勒索病毒我们是可以恢复的。这种勒索病毒勒索信是有倒计时时间,如图:

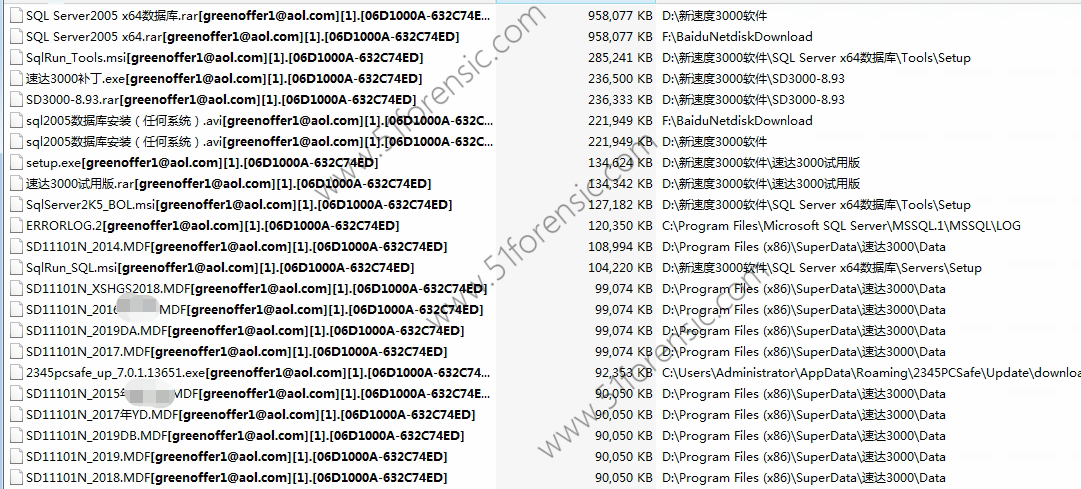

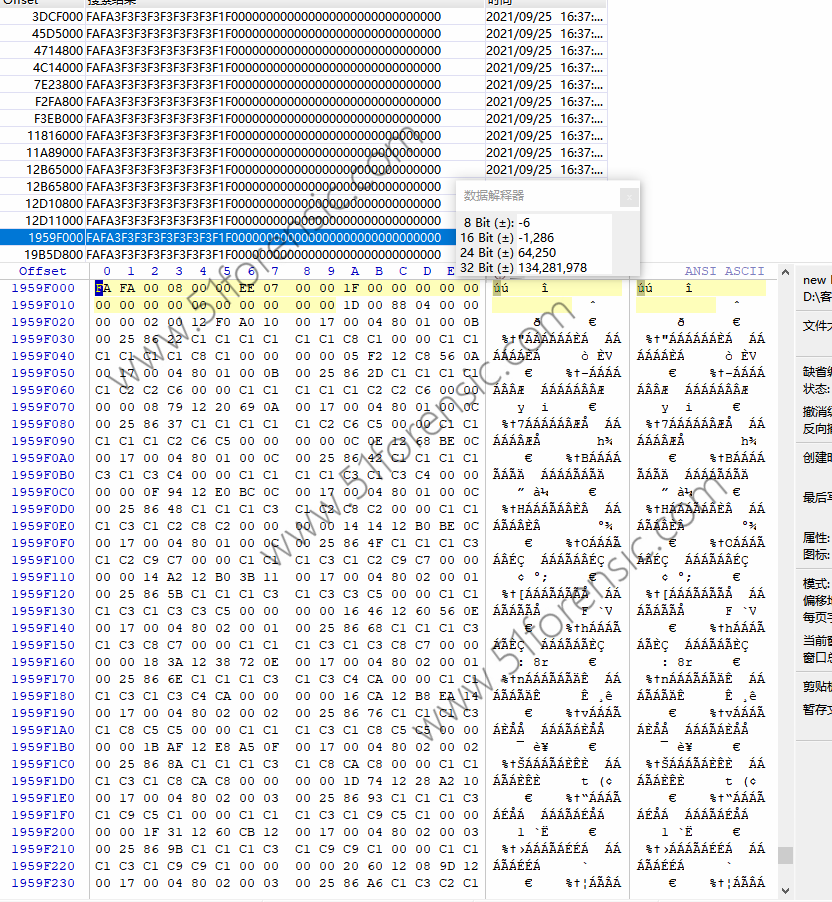

我们首先建议客户对整个存储做备份,然后让客户给我们发了几个样本文件开始评估恢复难度和恢复率,经过分析,这种后缀病毒的加密方式和之前处理过的crylock家族勒索病毒类似,15分钟后我们确定可以恢复。

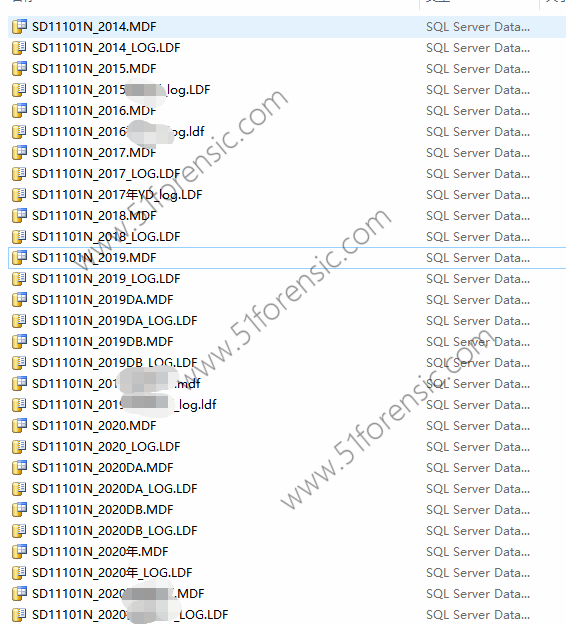

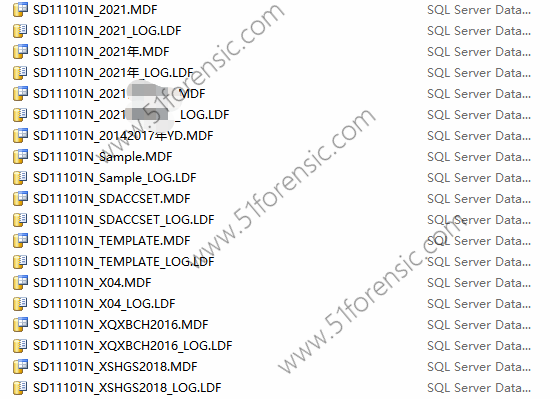

和客户沟通后,客户需要恢复sql server数据库文件个数为30余个,共计100G,单个文件最大为8G,给客户制定了几种解决方案和报价,客户接受后,我们开始恢复,经过两天时间,速达3000erp系统中mdf文件成功恢复,让客户联系速达的工程师搭建好环境,客户远程验证数据没有问题,随后我们将数据交付给客户,客户业务系统恢复正常。

友情提醒:

1:重要数据及时备份;

2:定时对自己的局域网进行漏洞扫描,安全检测,修补漏洞

3: 不要一码通杀,所有服务器都采用一样的登录账号和密码是相当危险的

4:远程桌面端口非必要不要打开,如果外部厂商需要协助可采用其他远程方式。

5:核心数据可安装我司防勒索病毒系统,详询客服。安装后保证不会中毒。