-------------------Phobos勒索病毒有什么表现-------------------

Phobos家族勒索病毒流行度占比依然位居榜首,该病毒国内主要针对制造业,科技公司等中大型公司作为攻击对象。

感染Phobos家族勒索病毒后的最明显的特征为文件扩展名变为以下几种:

1: 文件名.id[xxxxxxxx-xxxx].[holylolly@airmail.cc].eking(已恢复成功的真实案例请点击)

2: 文件名.id[xxxxxxxx-xxxx][yourbackup@email.tg].Devos(已恢复成功的真实案例请点击)

3: 文件名.id[xxxxxxxx-xxxx][tsai.shen@mailfence.com].eight(已恢复成功的真实案例请点击)

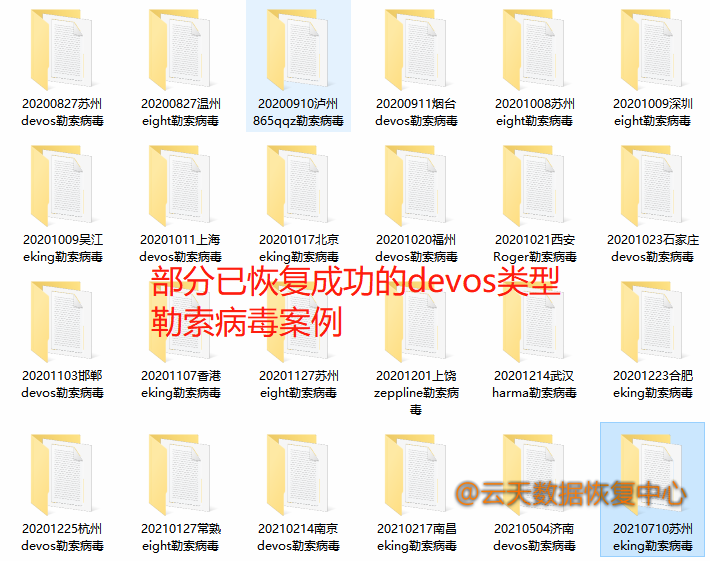

-------------------Devos勒索病毒恢复成功案例-------------------

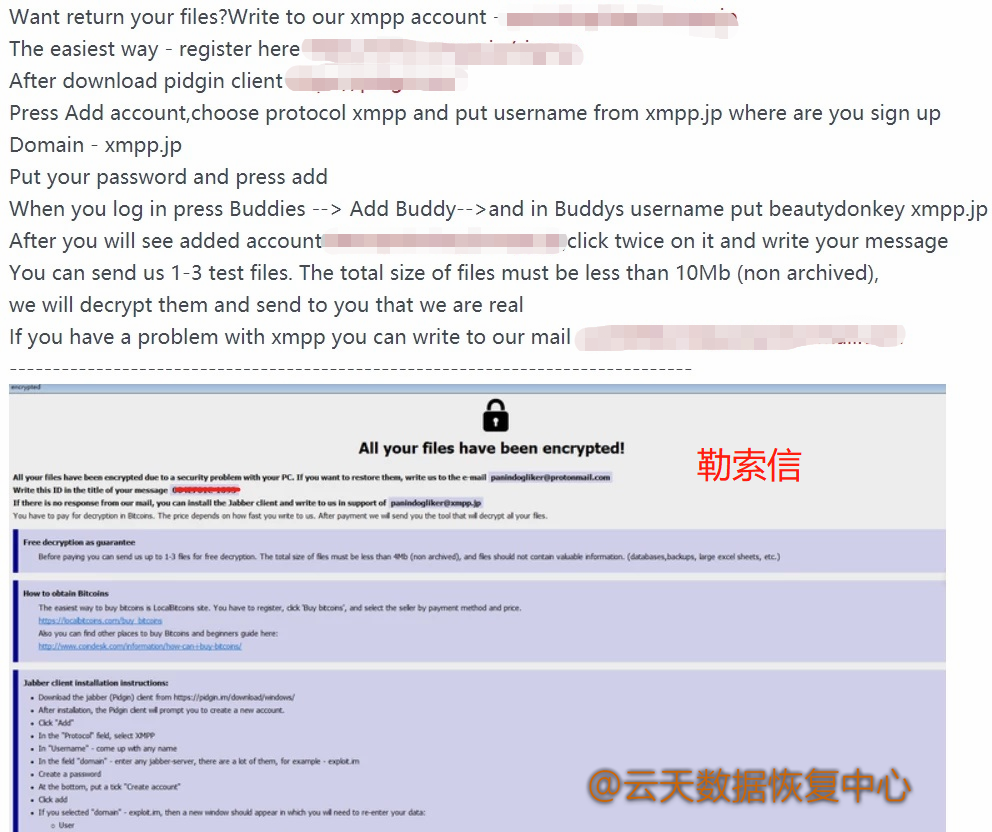

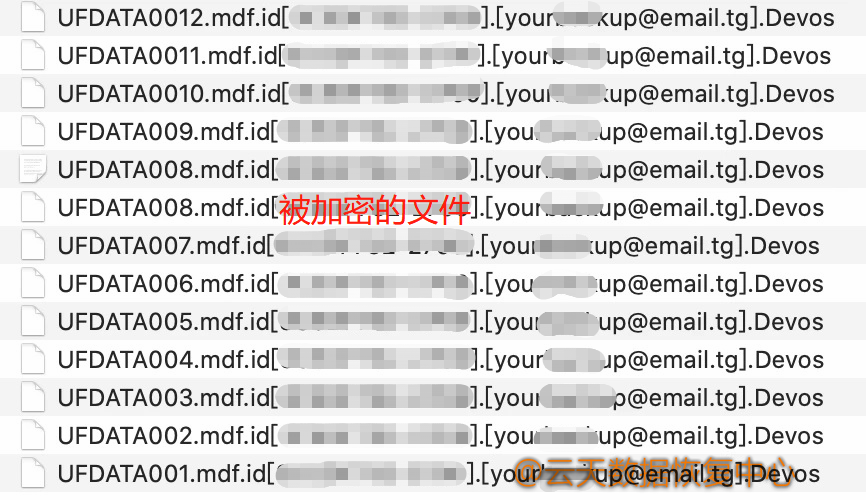

2021年5月30日,我公司接江苏昆山某工厂求助电话,用友U8服务器被攻击,所有SQL SERVER账套的MDF文件都被勒索病毒加密。如下图:

-------------------恢复过程-------------------

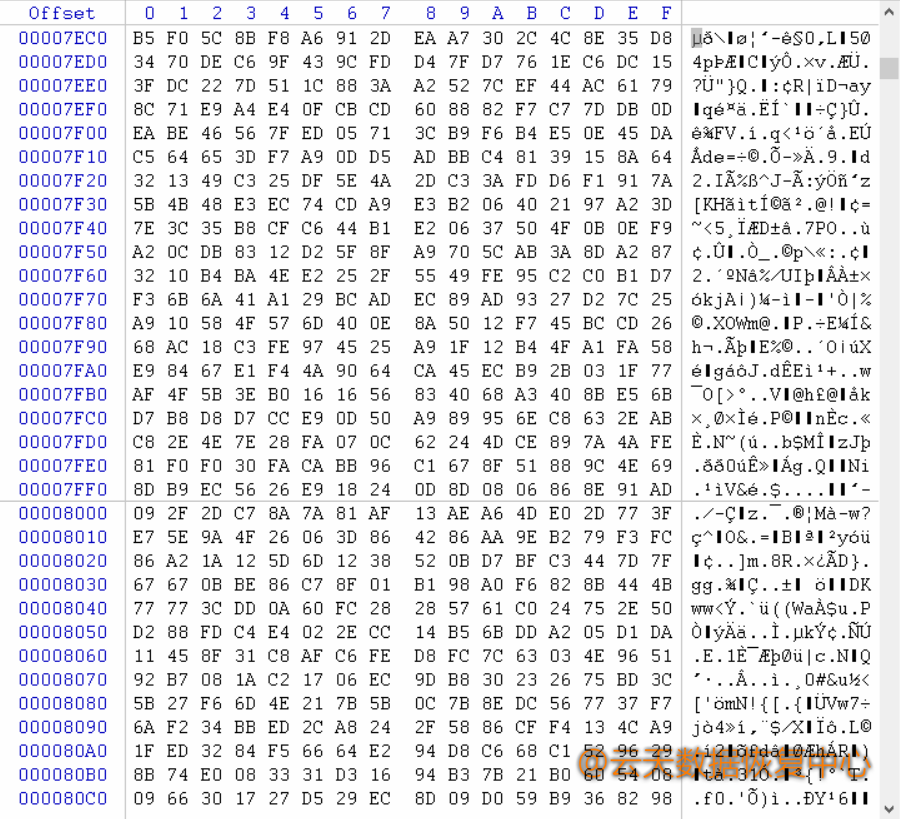

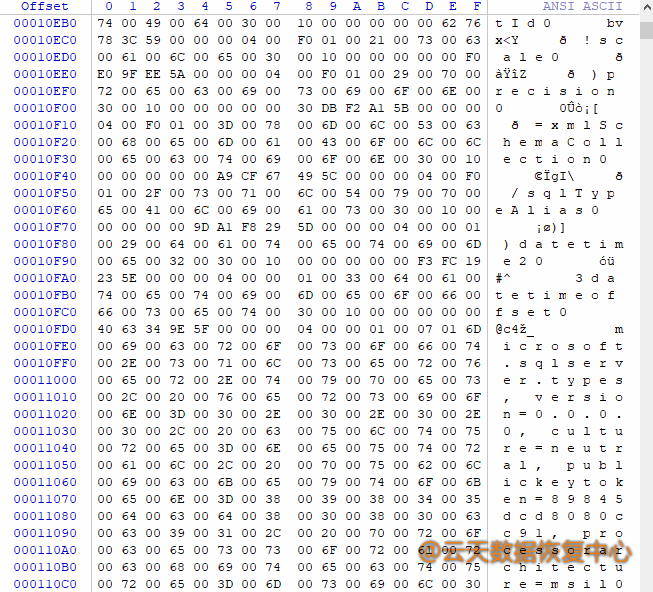

我们通过文件底层分析得知文件被全字节加密,但该勒索病毒跟以往我们遇到的同类型勒索病毒加密算法相同。如下图:

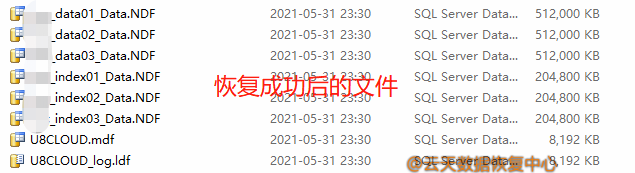

结合客户实际情况,给出最佳解决方案,客户接受后开始解密工作,采用我们自主研发的恢复算法对客户数据进行提取。如下图:

-------------------恢复结果-------------------

用友U8数据库完美恢复,数据恢复完整度100%,经客户验证,业务系统可正常使用。整个恢复过程耗时1天。如下图:

-------------------后续预防方案-------------------

Phobos勒索病毒传播方式为通过远程桌面密码后登录到用户机器上进行手动投毒,获取远程桌而密码的方式有很多,常见的有密码爆破及在黑市上购买。防护建议:如果要向外开放远程桌机端口,可将端口号改为不常用的非知名端口,关闭常用的知名端口号;设置强密码,减小被爆破的机率;定期或不定期更换登录密码;为每台服务器设置不同密码,防止被攻陷一台服务器后一通百通,导致所有机器被加密。

-------------------公司推荐-------------------

如果遇到勒索病毒攻击,我们公司提供一站式解决方案,解决方案链接如下: