目录:

- lockbit勒索病毒简述

- 计算机感染lockbit勒索病毒后的表现

- lockbit勒索病毒的攻击形式

- lockbit勒索病毒恢复建议

- 针对lockbit勒索病毒的日常防护注意事项

案例:

最近收到合肥某有限公司的求助,由于在工作中下载软件时没有查看来源,结果导致计算机系统被lockbit勒索病毒攻击,一时间公司内的所有计算机都停止了运行,加上工作紧任务重,急需快速恢复正常。

云天数据恢复中心的工程师在接到数据恢复的任务后,通过远程操作系统,仅用了4个小时就将系统全部数据恢复,恢复完整度达到了100%,工程师表示,由于系统长期没有定期检查,漏洞待修复的比较多,导致在工作中只要点击了病毒源就会很快被入侵。并且lockbit勒索病毒是一种新型病毒,具有传播速度快,加密程度高的特点,一般很难自行恢复,只有通过专业工程师,结合多年的数据恢复经验,有针对性地分析解决每一处的加密类型,才能一步步解开所有数据。

最后云天数据恢复的工程师还为该公司计算机系统安装了安全防护软件,并保证在服务期间要是被再次被攻击免费解密恢复,以此来确保公司懂得正常运转。并且也建议公司所有员工,平时下载软件要到官方指定网站进行下载,并且不要轻易点击陌生链接与网站钓鱼链接,定期检测系统漏洞,加强安全防护意识。

中毒情况:

一,lockbit勒索病毒简述

一,lockbit勒索病毒简述

lockbit勒索病毒是一种网络上长期存在的勒索病毒,它最早是从2019年9月开始,起初被称为“.abcd病毒”,而lockbit勒索病毒是软件ABCD勒索软件下的一个子类,也被人称为“加密病毒”,它主要关注的对象是大多数企业和政府组织计算机服务器,个人计算机被攻击的几率较小。它利用网络中的漏洞,对目标计算机实施入侵、渗透、加密三个阶段。一旦进入到计算机设备上,就会释放其有效的负载程序,从而对文件进行加密。作为家族中最新的勒索攻击软件,LockBit勒索病毒可会有变体的过程,我们不能排除他在许多行业和组织中扎根的可能性,因为在远程恢复的工作的过程中,发现LockBit的变体可以帮助我们准确地识别处理内容,伪装隐藏的比较深。

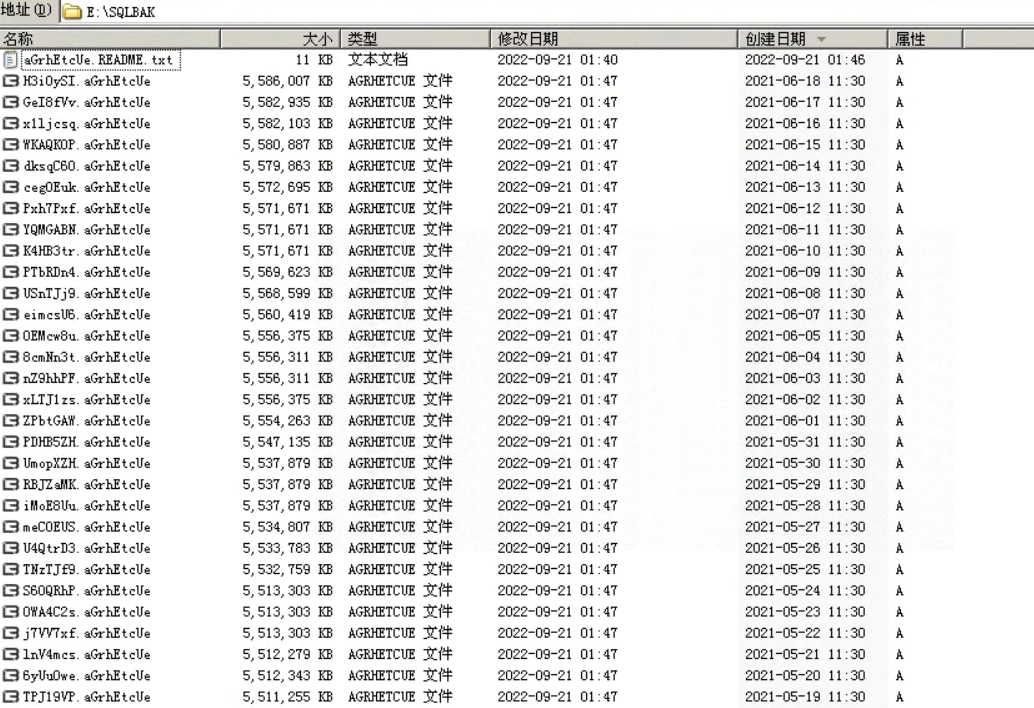

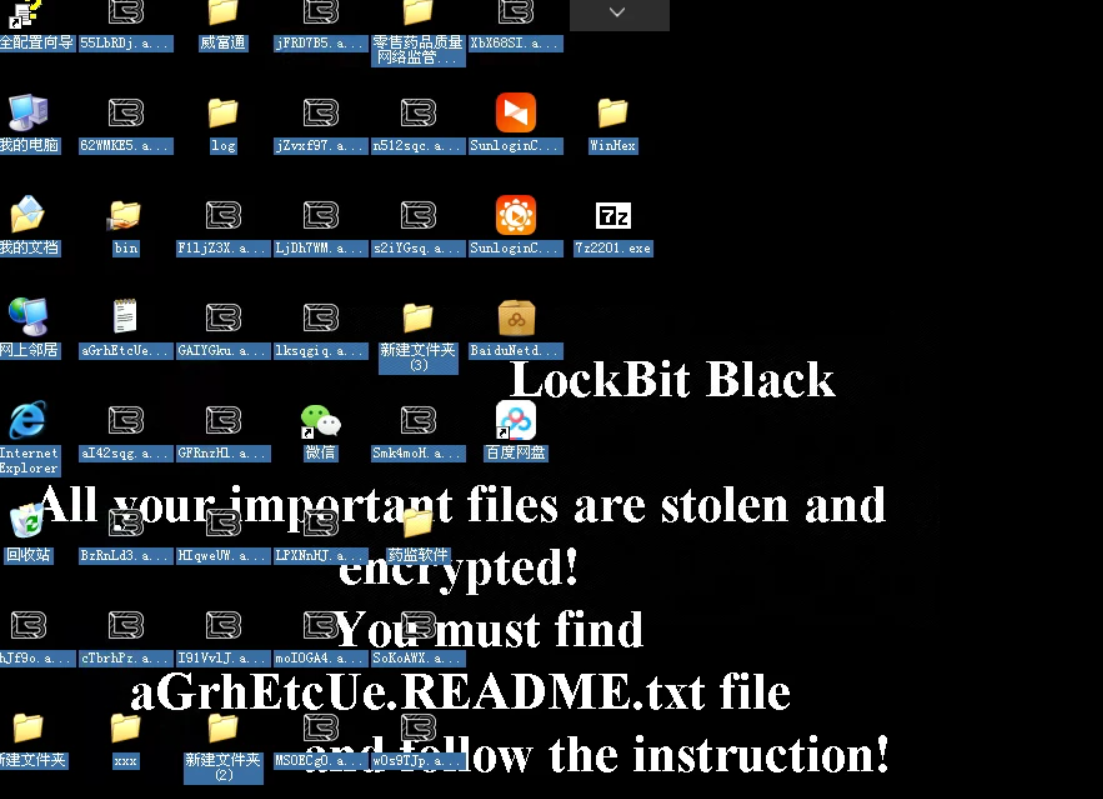

二,感染lockbit勒索病毒后的表现

目前lockbit勒索病毒已经更新到lockbit3.0版本,它可以对我们的文件加密,修改文件名称,将其文件名及其扩展名更换为随机动态和静态字符串。以lockbit3.0勒索病毒攻击后的文件名命名为例,它可以将1.jpg更换为CDtU3Eq.HLJkNskOq,将2.jpg更换为qwYkH3L.HLJkNskOq等等,并且还会更改桌面墙纸,并在桌面上放置一个名为“[random_string].README.txt ”的文本文件,它拥有最快的加密速度,一分钟可以达到大约2.5万文件的加密。

桌面:

三,计算机lockbit勒索病毒的感染形式

三,计算机lockbit勒索病毒的感染形式

根据对lockbit2.0的勒索病毒分析,勒索软件会检查默认系统的语言并避免加密,它们使用了一种代码保护机制,即二进制文件中存在加密代码部分,从而阻碍软件检测尤其是自动分析检测的执行,通过躲避检测,达到快速加密系统文件的目的。该病毒的传播速度快,并且加密复杂度高,建议大家减少外部链接的点击,从自身行为中减少病毒被攻击的风险,像垃圾邮件、电子邮件中包含被感染的附件或链接,通过引起您的好感一旦我们点击就会被感染。另外它们也会通过网站挂马传播、恶意软件传播、共享文件夹入侵、邮件传播、漏洞入侵、U盘传播等形式传播,因此日常工作运营中要注意工作细节,提前做好预防工作。

四,lockbit勒索病毒恢复建议

如果我们的计算机被lockbit勒索病毒攻击,建议大家可以针对数据库类型来开展解密恢复。针对SQL数据库可以从加密的MDF,加密备份BAK来恢复,针对Oracle数据库可以从加密的DBF,加密备份EXP EXPDP DMP来恢复,针对mysql数据库,可以从sql备份脚本ibd myd文件,ibdata1来恢复,这样恢复完整度较高。如果我们不擅长建议大家可以寻找专业工程师来进行恢复,如果数据不重要也可以全盘扫杀格式化后重装系统,后期做好安全防护即可。此病毒由于加密算法的原因,请不要尝试修改后缀名或自行恢复,否则会给二次恢复带来困难,从而损失掉重要数据。(资深专业数据恢复工程师,王工:18012660223同V)

五,针对lockbit勒索病毒的日常防护注意事项

日常计算机系统预防维护远比数据库恢复救援更重要,为了减少被勒索病毒攻击的几率,建议大家做好以下日常防护措施:

- 实施强密码,简单易猜测的密码很容易被工具发现从而导致多账户密码泄露,可以选择带有字符变体的长密码,自行创建编写复杂的长密码,确保密码安全。

- 个人浏览网页提高警惕,不下载可疑文件,安装杀毒软件,保持监控开启。

- 及时更新补丁,防止通过漏洞攻击,也可以在局域网安装网络安全软件。

- 在不影响业务的前提下,如果不使用应关闭高危端口,如139、445端口,降低漏洞风险。

- 提高远程访问口令密码的复杂度,减少远程操作时的漏洞攻击。

- 及时备份重要文件,建议采用本机+脱机+云端备份的方式。

- 如果杀毒软件已经拦截查杀,不要添加信任继续运行。下载软件应从正规渠道下载安装。

- 定期检查服务器是否异常,及时检测系统软件中的安全漏洞,及时打补丁。

- 多台机器,建议选择不同的账号密码和口令。

- 共享文件夹设置访问权限,非必要关闭共享文件夹。