eking勒索病毒文件恢复|eking勒索病毒解密工具|eking勒索病毒解密专杀怎么办数据库恢复

目录:

- eking勒索病毒介绍

- 感染eking勒索病毒后的表现

- eking勒索病毒的感染形式

- eking勒索病毒恢复建议

- eking勒索病毒日常防护注意事项

简介:

安徽某有限公司,在工作中,不小心点击了系统的钓鱼软件链接,结果导致公司网络下的计算机全部被eking勒索病毒攻击,计算机系统内的数据无法正常操作统计,所有员工不得不停止工作,为了能够尽快恢复正常,公司全体员工在网络上查询了解勒索病毒恢复的方式时,了解到了云天数据恢复中心,他们不仅拥有多年资深专业工程师,数据恢复经验丰富,还可以将众多同行恢复不了的数据问题一一解决,于是抓紧联系上他们的工程师。

经过工程师的分析检测,发现该病毒的加密形式复杂,是先对计算机的注册表进行了修改,然后删除了卷影副本,之后实行的加密程序,于是工程师为该公司的数据恢复提供了一份非常有效的数据恢复方案,在得到恢复的许可后,通过远程操作系统,云天工程师加班加点,仅用了3个小时就将其系统数据完全恢复,经过公司员工的对比检测,恢复完整度达到了100%,当天公司员工就恢复了正常工作,所有人都在为工程师的技术点赞,后来为了减少类似事件的再次发生,应公司领导要求,云天数据恢复工程师还专门为公司的计算机安装了安全维护系统,并保证服务期间不会被攻击,如有攻击免费恢复,以此来保证公司的工作正常运转。

- eking勒索病毒介绍

eking勒索病毒是国外知名的Phobos勒索病毒家族中的一种,该病毒通过某种形式入侵到计算机后,会更改计算机Windows注册表、删除卷影副本、打开/写入/复制系统文件、并在后台生成运行进程,加载各种程序模块,从而对电脑系统上的各种照片、文档、Excel表格、音乐、视频等文件进行加密,并更其扩展名到每个文件中,还会生成大量的赎金信息。

- 感染eking勒索病毒后的表现

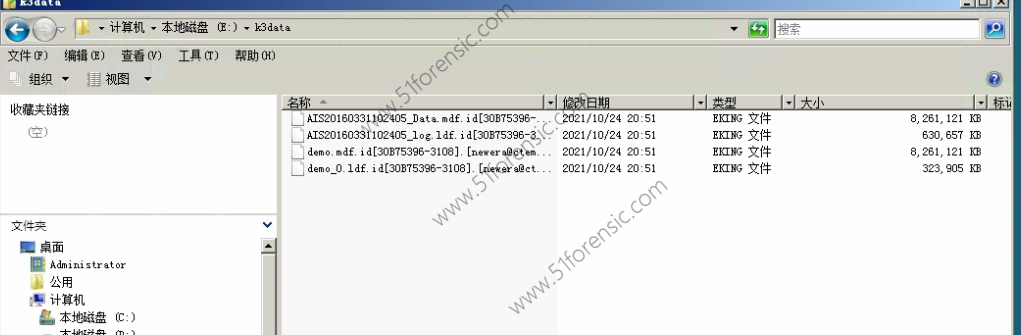

当我们的计算机感染eking勒索病毒后,计算机几乎处于瘫痪状态,我们无法正常操作,并且各个文件夹中的文件的名称都会额外增加一个.eking后缀的扩展名,如,1.jpg更改名称为1.jpg.eking,2.jpg更改名称为2.jpg.eking,以此类推。并且还会在PC端留下黑客发给我们的勒索信。目前发现以.eking为后缀的勒索病毒有很多,如:

.[helpmedecoding@airmail.cc].eking

.[Harpia2019@aol.com].eking

.[newera@ctemplar.com].eking

.[decrypt20@vpn.tg].eking

.[zhaolingdecrypt@firemail.cc].eking

.[surpaking@tutanota.com].eking

.[Dtramp@tuta.io].eking

.[magicbox@outlookpro.net].eking

.[mikolio@cock.li].eking

.[backupransomware@tutanota.com].eking

.[Recovery7070@aol.com].eking

.[chinadecrypt@msgsafe.io].eking

.[getmydata@bk.ru].eking

.[Basani400@aol.com].eking

.[ransom1999@tutanota.com].eking

.[JackKarter@gmx.com].eking

.[GhostTM@zohomail.com].eking

.[Harpia2019@aol.com].eking

.[Recovery.PC@aol.com].eking

.[958f895@tutanota.com].eking

.[James2020m@aol.com].eking

.[keydecryption@airmail.cc].eking

.[help2021me@aol.com].eking

.[curiosity_08@tutanota.com].eking

.[curiosity_08@tutanota.com].eking

.[mrreturn@ctemplar.com].eking

.[Ransomwaree2020@cock.li].eking

.[sidor@airmail.cc].eking

.[decrypt20@firemail.cc].eking

.[webweb321@firemail.cc].eking

三,eking勒索病毒的感染形式

经过对多家中毒eking勒索病毒机器的分析,发现该病毒主要是通过带有损坏的宏脚本的word文档进行传播感染。主要传播形式通过传播恶意软件的方式垃圾邮件、电子邮件包含感染附件或链接到恶意网站等方式引起您对其的好感,当我们打开附件后就会被感染。

另外eking勒索病毒还会以网站挂马传播、恶意软件传播、共享文件夹入侵、邮件传播、漏洞入侵、U盘传播等形式传播,因此日常工作运营中要注意工作细节,提前做好预防工作。

四,eking勒索病毒恢复建议

如果计算机被eking勒索病毒攻击,请不要尝试自行更改后缀名的方式恢复,这种方式很容易导致源文件的损坏,为后期恢复带来困难,目前针对eking勒索病毒没有可执行的恢复软件。由于eking勒索病毒的加密算法原因,加之每台电脑被加密的文件不同,我们需要独立分析检测,有针对性地解密每个计算机,制定合适的数据恢复方案。如果我们的文档数据不重要,我们可以全盘扫杀格式化重装系统,后期做好系统的安全防护工作即可,如果数据重要,有恢复的价值,我们需要找专业的工程师来进行数据恢复,切勿相信黑客勒索信中的消息,因为很容易被黑客二次勒索。

五,eking勒索病毒日常防护注意事项

日常系统维护预防远比数据库恢复救援更重要,为了减少被勒索病毒攻击几率,建议大家做好以下日常防护措施:

- 定期检查系统软件,及时给办公终端或服务器打上补丁,及时修复漏洞,包括操作系统及第三方应用软件的补丁,防止病毒通过漏洞入侵系统,定期木马查杀,针对系统杀毒软件拦截查杀的软件,不要添加信任继续运行。

2,定期检查服务器是否异常,包括新增账户,Windows系统日志是否存在异常,杀毒软件是否存在拦截异常状况。

3,分区管理文件,将系统中重要的文件分发到不同的分区,这样系统被攻击后可格式化重装系统,避免数据丢失。

4,企业用户的口令密码要采用高强度且无规律的密码登录办公系统或服务器,要求包括数字,大小写字母、符号,且长度至少8位数,并定期更换口令密码,多台机器登录不要实用相同的账号密码。

5,做好数据备份,对关键数据和业务系统养成做备份的习惯,如离线备份,云备份等,避免数据丢失或被加密后造成业务停止,或被迫妥协情况。

6,做好敏感业务和相关业务的敏感数据隔离,避免被病毒窃听到敏感数据。

7,重要共享文件夹要设置访问权限,并定期备份,尽量关闭不必要的文件共享。

8,非必要不开启远程桌面控制端口。

9,请勿下载安装任何盗版软件,减少软件捆绑,并且切勿安装要求您停用防病毒软件的程序。安装防护软件,记得从正规渠道安装,确保正常运行。

10,在向任何站点输入您的电子邮件、密码等详细信息之前需要检查HTTPS,不要访问没有SSL安全性的站点,不启用浏览器上的任何网络钓鱼或恶意软件保护。